サーバ証明書について、簡単にまとめたものを説明します

実際に業務で経験したものなので、信頼度は高いと思います

なお、今回は新規作成ではなくて更新手続きとなります

更新といっても基本的には新規作成と同じです

事前登録としてのユーザアカウント作成や営業との会話が少なくなるぐらいです

サーバ証明書について

まずは用語説明します

サーバ証明書

サイトの信頼性と実在性を確認するためのもので

Webサイトのドメイン名を事前に認証局にて審査してもらい電子証明書を発行します

Webサイトに対してhttps通信(http + SSL)をさせるために必要となり

証明書にはWebサイトの所有者の情報や暗号化に必要な鍵が含まれています

他にもこんな特徴があったりします

・サーバ証明書には有効期間があって、最長2年だったが、どんどん短縮される可能性がある

・更新と新規購入で手続きの差はほとんど無く、更新でも申し込みと審査(認証)が必要

・国内の主要ブランドは認証手続きをDigiCert社に委任しているため、どの商品を選択しても認証手続きは変わらない

・審査(認証)は次の3種類がある

| 種類 | 用途 | 特徴 |

| ドメイン認証 DV(Domain Validated) | ・安価、主に個人向け | ・簡単に取得できるため信頼性が低い ・サーバー台数分の購入が必要となる ・サイトアクセス時アドレスバーに鍵マーク →第三機関により証明されている情報 |

| 企業認証型 OV(Organization Validated) | ・企業、団体向け | ・申請承認者への電話確認 ・信頼性が高い ・ワイルドカード(※)に対応 ・公的なデータベースで企業の実在性確認 ・サイトアクセス時アドレスバーに鍵マーク →企業名が表示される |

| 拡張企業認証 EV(Extended Validation) | ・企業向け | ・申請承認者への電話確認(企業代表番号へ電話) ・信頼性が最も高い ・ワイルドカードやマルチドメインに対応 ・公的なデータベースで企業の実在性確認 ・アドレスバーの鍵マークに企業名が表示される |

※FQDNとしてドメイン、サブドメインを利用することができますが、ワイルドカードのものであれば、どちらも対応可能となります

パターン1:ah_hogehoge.co.jp

パターン2:oh.ah_hogehoge.co.jp(サブドメイン)

ワイルドカード対応のものであれば、どちらも一つの証明書で対応できる

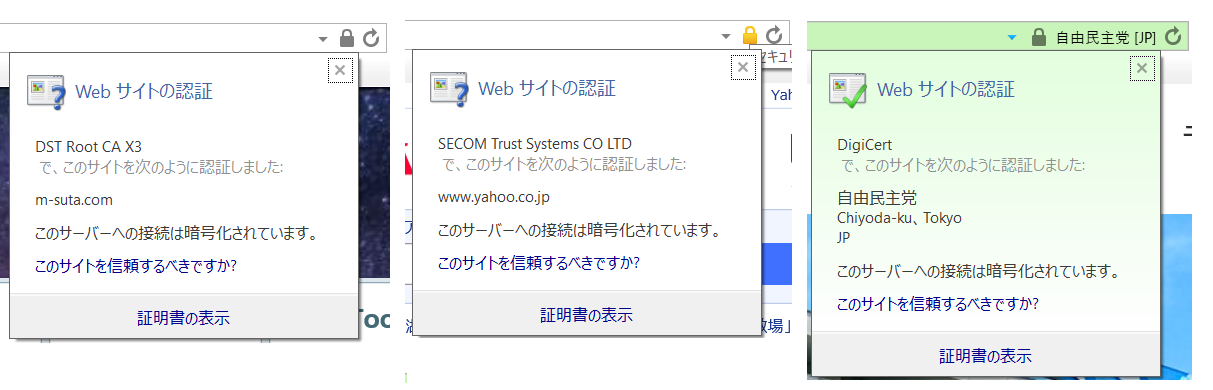

DV、OV、EVのそれぞれの表示の違い(左図:DV、中央:OV、右図:EV)

InternetExplorerにおいて、各証明書の表示は以下の通り

EVはわかりやすいが、ブラウザによってはDVとOVの違いは分かりにくい

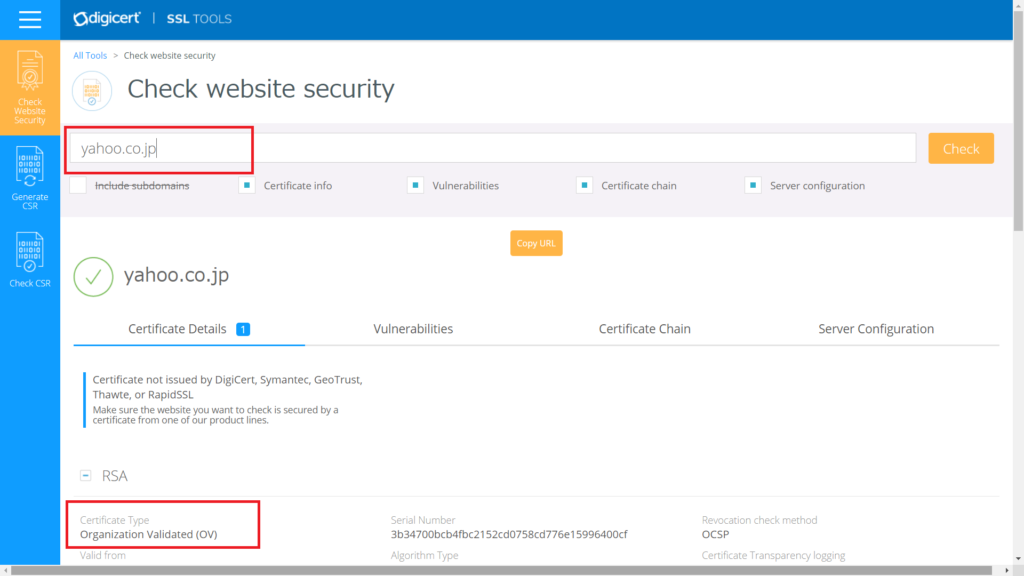

詳細を調査したいのであれば、こちらのサイトから調べることができます https://ssltools.digicert.com/checker/views/checkInstallation.jsp

調査対象サイトを入力して、Checkをクリックすれば「Certificate Type」に結果が表示される

CSR

Certificate Signing Requestの略で、こちらで生成して、認証局に対して申請するものです

認証局はこれに署名してサーバ証明書を発行します

CSRは暗号化されたテキストファイルで、申請する団体(会社)の公開鍵・組織名・所在地・ドメイン名(サーバのアドレス)等の内容が含まれています

認証局

CA(Certificate Authority)とも呼ばれ、電子証明書の発行や失効などの管理を行います

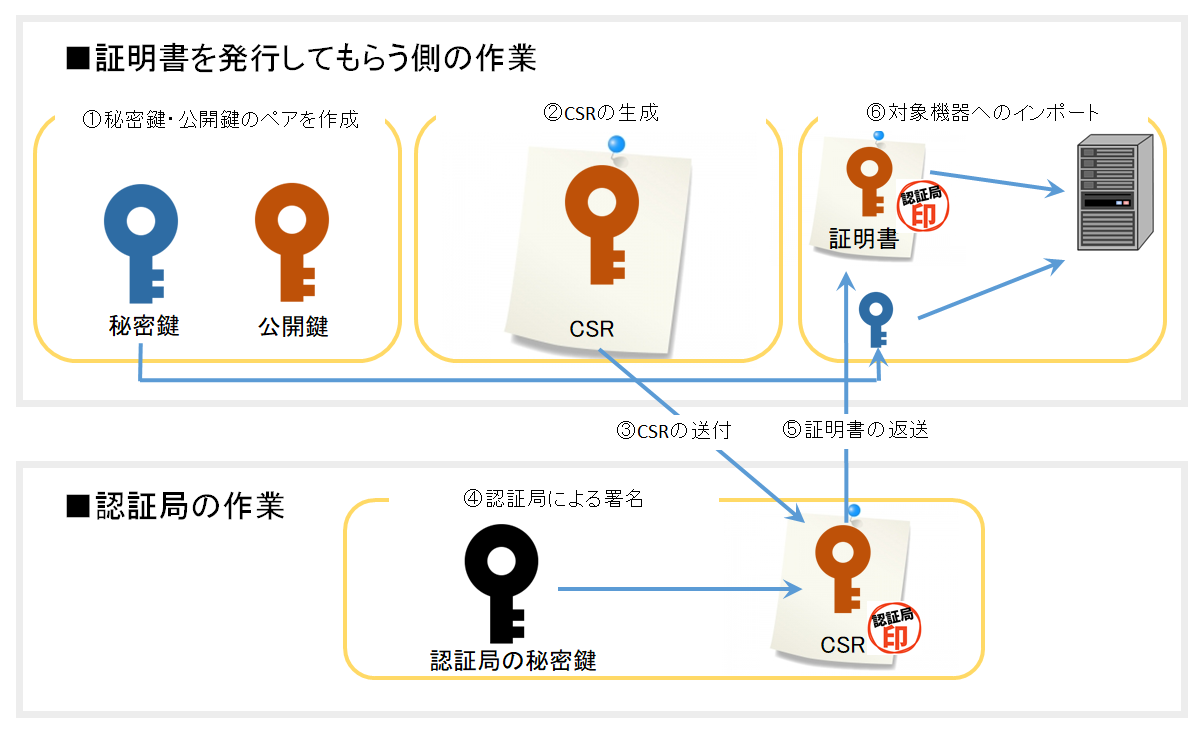

サーバ証明書発行まで(認証局とCSRの関係)

ルート証明書

証明書の発行元(認証局)の正当性を証明する証明書のことで、Webサーバにアクセス(HP閲覧)するとPCにファイルが保存されたり、Windows Updateなどで更新されます

中間証明書

証明書の発行元(認証局)が、自分自身の認証のために発行する電子証明書の1つで、ルート証明書のバックアップ的な位置づけとなります

クロスルート証明書

従来使用しているルート証明書以外に別のルート証明書が設定されているブラウザでも使用できるようにする仕組みです

オレオレ証明書

正式名称は「自己署名証明書」で、自分自身が発行した電子証明書のことです

サイトをhttps化させたいのであれば、この方法で即実現できます

しかし、自分自身で発行できるため、証明書として効力(信用度)はほとんどないです

証明書更新作業の流れ

手続きを含めた大まかな更新作業の流れを説明します

①クーポン購入(ドメイン所有者が対応)※直販の場合は除く

②ユーザーアカウント作成

証明書発行元のユーザ向けページを閲覧できるようになり、証明書(証明書発行後)の内容を確認できる

③CSR生成

④申し込み

証明書発行元のポータルから依頼

・発行依頼

・CSR署名依頼

⑤審査(認証)

認証方法は「メール認証」「ファイル認証」「DNS認証」がある

確認後、電話がかかってくる(OV、EV)

⑥発行された証明書(署名済みCER)と場合のよっては中間証明書をダウンロード

※ブランドを変更しない場合中間証明書は据え置きになる可能性が高い

⑦発行された証明書(署名済みCER)と中間証明書を各機器に反映する

スケジュール

大体のスケジュール感を記載します

※以下の表はあくまでも一例なので、やり取りを行う企業間によってはスケジュール感が変わります

・自社責任者・・・決済権のある上長などが該当します

・自社作業担当者・・・実作業する担当者になります

・発行元・・・サーバ証明書発行元になります

・クーポン発行社と(証明書の)発行元は別の会社(機関)となるケースが多いです

| 項目 | 内容 | 担当 | 所要期間 |

| 見積もり依頼 | 依頼から受領まで | 自社責任者 | 2、3日 |

| 決済 | クーポン発注 | 自社責任者 | ー |

| 事前準備 | CSR作成 | 自社作業担当者 | 1日 |

| 発行元ポータルサイトにて ユーザーアカウント作成 | 自社作業担当者 | 1日 | |

| 申し込み | クーポン受領および支払い | クーポン発行社→自社責任者 | 2、3日 |

| サーバー証明書申し込み | 自社作業担当者→発行元 | 1日 | |

| 審査 | ドメイン認証 | 発行元→自社作業担当者 | 2、3日 |

| 組織の実在性確認 | 発行元 | 1週間 | |

| 申し込み確認 | 契約書の署名 | 発行元→自社責任者 | 1週間 |

| 発行 | 証明書発行連絡 | 発行元→自社作業担当者 | 1週間 |

| ダウンロード インストール | 自社作業担当者 | 2、3日 |

証明書関連に関して、企業再編などで組織が変わることが多く、以前と作業の流れが変わってしまうことがあるので、必ず関係者に確認しときましょう

既存の証明書の有効期限90日前から申し込み可能となります

作業

サーバ証明書を発行してもらうために、まずはCSRを生成します

以下はLinuxでCSRを生成する方法を説明します

以下の情報をもとにCSRを生成します

サーバ名:*.ah_hogehoge.co.jp

国名:JP

都道府県:TOKYO

市:MINATO-KU

会社名:ah_hogehoge Co., Ltd.

組織ユニット:XXX XXX XXX Group

連絡先Eメール:

CSR生成手順

1.SV-1にsshでログインします

2.rootユーザになります

3.作業用ディレクトリを作成します

# mkdir ~/cert_2020

# cd ~/cert_2020

4.キーストアファイル内に証明書を生成します(以下は1行のコマンドとなる)

# keytool -genkey -v -keyalg RSA -keypass hogehoge -keystore ah_hogehoge_2020.jks.org -storepass hogehoge -dname “CN=*.ah_hogehoge.co.jp, OU=XXX XXX XXX Group, O=ah_hogehoge Co.\, Ltd., L=MINATO-KU, S=TOKYO, C=JP” -alias ah_hogehoge_2020 -validity 7320

↑validityは有効期限を表す(日単位)

5.上記で生成した証明書のコピーしておきます

# cp -p ah_hogehoge_2020.jks.org ah_hogehoge_2020.jks

6.CSRを作成します

# keytool -certreq -keystore ah_hogehoge_2020.jks.org -alias ah_hogehoge_2020 -storepass hogehoge -file ah_hogehoge_2020.csr

7.上記で生成されたcsr(cert_2020/ah_hogehoge_2020.csr)をscpで取得し、認証局へ申請します。

8.秘密鍵のエクスポートを行います。

# cd ~/java-exportpriv

# cp ~/cert_2020/ah_hogehoge_2020.jks .

# java ExportPriv ah_hogehoge_2020.jks ah_hogehoge_2020 hogehoge | openssl pkcs8 -inform PEM -nocrypt > private.key

# openssl rsa -in private.key -out ah_hogehoge_2020.key

# cp ah_hogehoge_2020.key ~/cert_2020/

9.上記で生成されたkey(~/cert_2020/ah_hogehoge_2020.key)をscpで取得します。

認証手続き

認証局を交えた作業は以下のとおりとなります

1.認証局ポータルサイトにて、アカウント発行

2.サイトにて、申請情報等登録

3.申請者へ認証機関から本人確認(自社責任者)の電話がいく

4.DNS認証であれば、指定のTXTレコードを外向けのDNSに追加する必要がある(認証後TXTレコードは削除してかまわない)

※3と4は順番が逆になる可能性もある

5.電子証明書(署名済み証明書)発行

電子証明書の作成後

認証局にて電子証明書(サーバ証明書)を作成してもらい、それが手元にある状態です

今回は例としてLinuxサーバにインポートを行いますが、インポート対象先のアプリケーションによって手順が異なります

また、中間証明書は大体ありそうな感じですが、クロスルート証明書の手順は必ずしも必要ではありません

対象の認証局のホームページを確認しましょう

Linuxサーバ証明書登録

1.SV-1にsshでログインします

2.rootユーザになります

3.認証局より取得した署名済み証明書ファイルをscpでコピーし、~/cert_2020配下にah_hogehoge_2020.cerとして保存します

4.認証局より取得した中間証明書ファイルをscpでコピーし、~/cert_2020配下にintermediateCA_2020.cerとして保存します

※中間証明書ファイルにクロスルート設定用証明書が含まれている場合は、分離します

5.認証局より取得したクロスルート設定用証明書ファイルをscpでコピーし、~/cert_2020配下にcrossCA_2020.cerとして保存します

6. 証明書ファイルの内容を確認します(日付確認)

# openssl x509 -noout -dates -in intermediateCA_2020.cer

notBefore=Nov 6 12:23:45 2019 GMT ★

notAfter=Nov 6 12:23:45 2029 GMT ★

# openssl x509 -noout -dates -in crossCA_2020.cer

notBefore=Dec 7 12:17:34 2018 GMT ★

notAfter=May 10 12:00:00 2027 GMT ★

# openssl x509 -noout -dates -in ah_hogehoge_2020.cer

notBefore=Dec 13 00:00:00 2020 GMT ★

notAfter=Dec 12 12:00:00 2022 GMT ★

7.中間証明書のインポートを行います

→信頼するか問われるので「y」を入力します

# keytool -import -alias root -trustcacerts -file intermediateCA_2020.cer -keystore ah_hogehoge_2020.jks -storepass hogehoge

8.クロスルート設定用証明書のインポートを行います

→信頼するか問われるので「y」を入力します。

# keytool -import -alias cross_root -trustcacerts -file crossCA_2020.cer -keystore ah_hogehoge_2020.jks -storepass hogehoge

9.署名済み証明書のインポートを行います

# keytool -import -alias ah_hogehoge_2020 -trustcacerts -file ah_hogehoge_2020.cer -keystore ah_hogehoge_2020.jks -storepass hogehoge

10. キーストアの内容を確認します

# keytool -v -list -keystore ah_hogehoge_2020.jks

~省略~

キーストアには3エントリが含まれます

↑keystoreにインポートした数になる

~省略~

11.今回は更新なので、既存の証明書ファイルを上書きします

事前に既存の証明書ファイルはバックアップしておきましょう

12.必要に応じてサーバのプロセスの再起動を行います

最後に

証明書申請の流れとこちらで対応する作業手順を記載しました

どの種類の証明書を選ぶかは、「金額」と「信用度」の兼ね合いと考えています

証明書種別がSEOに影響がある可能性も全くは否定しませんが、現状(2021年ぐらい)ですとあまり無いように感じています

しかし、後々評価方法が変わってくるかもしれません

ちなみに、私は「金額」と「信用度」も大事ですが、「手続き」や「処理」が簡潔かつ素早いものを選びたいと考えています

最短即日発行があったり、値引き率が高いものもあります

以下の証明書も採用候補に入れてみてはいかがでしょうか

あなたが利用したサービスの口コミをお待ちしています!